Si le métavers d’aujourd’hui était un centre commercial, vous pourriez visiter n’importe quel grand magasin, chacun offrant une riche sélection de produits et d’expériences. Vous pourriez vous rendre sur des plateformes virtuelles comme Roblox pour acheter une nouvelle tenue à votre avatar ou vous arrêter à Decentraland pour connaître la dernière évaluation de l’immobilier numérique. En revanche, vous ne pouviez pas emmener votre avatar de Roblox dans Decentraland ou voir un film en RV sur la plateforme d’une autre marque. Les couloirs, les ascenseurs, les kiosques et les cartes de référence – l’infrastructure qui permet de transporter ses sacs d’un magasin à l’autre – sont encore en cours de construction.

Un autre élément inachevé du métavers est sa sécurité : les gardes, les caméras de vidéosurveillance, les alarmes de vol à l’étalage. Les protocoles communs de cybersécurité – les technologies équivalentes au « https » de l’internet d’aujourd’hui – sont encore en cours d’élaboration dans le métavers. Il en va de même pour les normes de gouvernance qui protégeront votre vie privée, vos biens et, peut-être surtout, votre identité.

Même dans la version 2D de l’internet d’aujourd’hui, l’identité numérique est une affaire compliquée. Le hameçonnage est devenu si sophistiqué qu’un courriel de votre banque, un appel de votre assureur automobile ou même un message texte de votre mère peuvent ne pas être ce qu’ils semblent être. La nature immersive des métavers pourrait toutefois ouvrir la voie à des formes encore plus élaborées de vol d’identité ou de mimétisme.

La menace de l’ingénierie sociale sera potentiellement encore plus efficace dans un monde en 3D, où les « deepfakes » seront répandus et où un imposteur sera encore plus capable de tromper ses victimes », explique Jeff Schilling, responsable mondial de la sécurité informatique de la société de services aux entreprises numériques Teleperformance. Il souligne l’importance de l’identité numérique : « Quel que soit le support – téléphone ou métavers -, la meilleure façon de résister à l’ingénierie sociale est de disposer d’un moyen infaillible de valider qui se trouve à l’autre bout de la conversation. »

La protection de l’identité sera un élément essentiel de la réussite des opérations commerciales dans le métavers – et c’est une considération particulièrement importante pour ceux qui se lancent dans l’aventure.

Les innovateurs des métavers peuvent prendre la tête de la cybersécurité

Bien que le métavers soit actuellement un patchwork d’expériences cloisonnées d’entreprises individuelles, ce ne sera pas le cas longtemps. Les grands acteurs technologiques sont déjà à pied d’œuvre pour construire l’infrastructure susmentionnée. Il en va de même pour des organisations telles que l’Open Metaverse Interoperability (OMI) Group, une communauté de vétérans de l’industrie technologique qui s’efforcent d’aider les entreprises à atteindre des capacités de « méta-traversée », c’est-à-dire la capacité de passer en toute transparence de Saks à Starbucks. Dans peu de temps, ces innovateurs voudront intégrer ces environnements afin de créer une expérience sans faille pour leurs clients communs.

David Truog, vice-président et analyste principal chez Forrester, souligne que les métavers seront la prochaine itération d’Internet et que, comme les débuts du Web, ils connaîtront des difficultés de croissance. À ses débuts, note-t-il, le web n’avait ni cryptage ni commerce électronique. Personne n’utilisait de mots de passe de site ou n’avait de compte bancaire en ligne ». Très rapidement, il est apparu nécessaire de mettre en place des systèmes, des contrats sociaux et des infrastructures qui reflètent en partie ce que nous attendons du monde physique », explique-t-il. « Ces systèmes étaient nécessaires pour que les gens puissent s’engager dans des communications privées, acheter des choses, avoir confiance dans le fait qu’ils pouvaient soumettre un numéro de carte de crédit en ligne, et ainsi de suite. »

Dans les métavers, le rôle de la cybersécurité dans l’établissement d’interactions similaires sera « d’un ordre de grandeur ou deux » plus important, selon M. Truog. À ce titre, les pionniers de cet espace sont dans une position unique pour anticiper les failles de sécurité et mettre en place des protections dès le départ.

En ce début d’ère des métavers, les entreprises ont la possibilité de tirer des enseignements des évolutions technologiques passées et des problèmes de sécurité qui en ont résulté. L’avènement des algorithmes d’IA, par exemple, a montré la gravité de se prémunir contre les préjugés. La migration vers le cloud a mis en évidence l’importance du chiffrement. « Lorsque les entreprises ont commencé à passer de l’environnement typique des centres de données au cloud public, tout le monde y est allé avec beaucoup d’enthousiasme – mais ils ont oublié d’emmener leur sécurité avec eux », explique Schilling. « Je vois un scénario similaire se construire avec les métavers ».

Une façon de garantir une expérience plus sûre cette fois-ci est de donner aux bonnes personnes un siège à la table dès le début. Un responsable de la sécurité des informations (CISO) ou un responsable de la technologie (CTO), par exemple, qui a une connaissance approfondie de la technologie du cloud susceptible de sous-tendre une grande partie du métavers, est un investissement précieux pour ces entreprises en démarrage.

« De nombreuses startups aux idées géniales démarrent avec cinq personnes assises autour d’une table. Je pense qu’aujourd’hui, l’une de ces cinq personnes devrait être un responsable de la sécurité », déclare M. Schilling.

La protection de l’identité contre les nouvelles menaces

Outre les méthodes d’ingénierie sociale plus sophistiquées, d’autres menaces pour la sécurité pourraient devenir plus menaçantes dans le métavers. De nouveaux types de ransomware, par exemple, pourraient conduire à un « cryptojacking » à grande échelle, c’est-à-dire à la prise de contrôle de systèmes pour les utiliser dans le minage de crypto-monnaies. Les logiciels malveillants et les chevaux de Troie destinés aux consommateurs pourraient devenir plus insidieux, le code malveillant prenant, par exemple, la forme d’un butin gratuit pour un avatar.

« Certaines personnes disent que les métavers ne sont qu’une représentation tridimensionnelle de l’environnement informatique actuel, mais ce n’est pas nécessairement vrai, explique Schilling. » Il y a quelques différences opérationnelles, et il y a beaucoup de lacunes et de coutures lorsqu’il s’agit de scénarios de menaces. »

L’identité et l’authentification constituent un domaine particulièrement épineux. Comment une célébrité – ou un PDG – va-t-il protéger son avatar contre les imitateurs ou les violations de droits d’auteur ? Comment les entreprises s’assureront-elles que leurs employés sont bien ceux qu’ils prétendent être, tant dans les contextes internes que dans les relations avec les clients ?

« Les avatars qui ressemblent aux personnes qu’ils sont censés représenter peuvent être plus à même de passer outre la vigilance des gens, car ils exploitent notre tendance naturelle à fonder nos décisions sur l’identité d’une personne en reconnaissant son visage et ses manières », explique M. Truog.

En conséquence, la protection de l’identité – qui englobe les mots de passe, les connexions biométriques, l’authentification multifactorielle (AMF) et le cryptage de bout en bout, entre autres technologies – s’est transformée en un secteur d’un milliard de dollars. La taille du marché mondial de la protection de l’identité était d’environ 12,3 milliards de dollars en 2020, et devrait presque doubler d’ici 2025, selon l’Identity Management Institute.

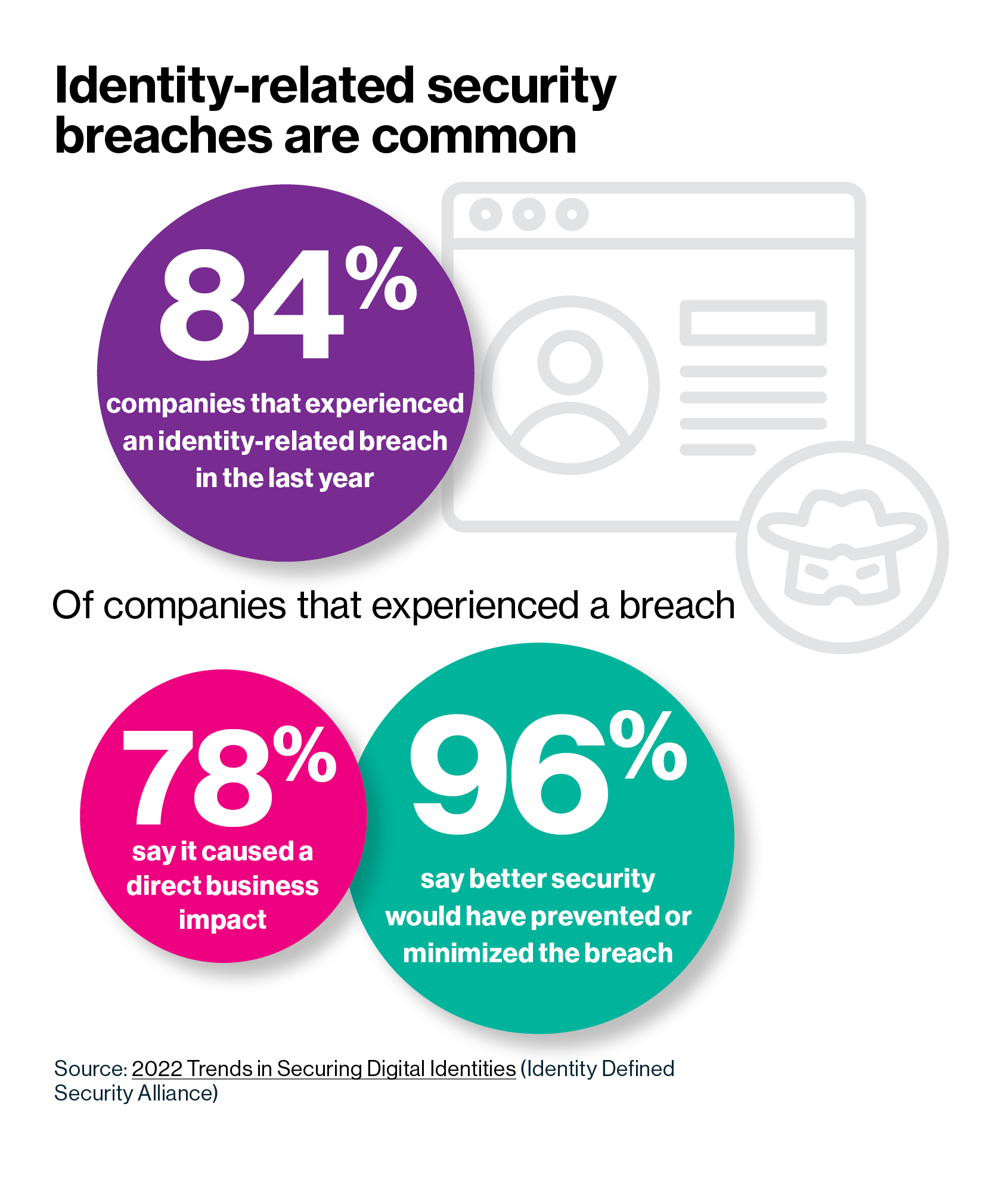

Une protection d’identité robuste peut aider à résister à l’accès non autorisé aux données sensibles, aux attaques par ransomware, à l’usurpation d’identité et au vol. Pourtant, suivre le rythme des dernières escroqueries des pirates est souvent un jeu du chat et de la souris. Selon un rapport publié en 2020 par l’IDSA (Identity Defined Security Alliance), 79 % des organisations interrogées avaient subi une violation de données liée à l’identité au cours des deux années précédentes. Ces chiffres continuent de s’aggraver : dans un suivi effectué en 2022, 84 % des répondants ont signalé une violation de données liée à l’identité au cours de l’année précédente.

Cela ne veut pas dire que la protection de l’identité est futile. Parmi les personnes interrogées dans le cadre de l’enquête IDSA 2020 qui ont subi une violation d’identité, 99 % pensent que ces types d’attaques peuvent être évités. Les données du rapport suggèrent également que la proactivité fait la différence – 34 % des entreprises ayant une culture de sécurité « avant-gardiste » ont signalé une violation d’identité au cours de l’année précédant l’enquête, contre 54 % des entreprises ayant une culture « réactive ».

Nous avons déjà eu un aperçu de la façon dont un manque de protection de l’identité pourrait se manifester dans le métavers. Les entreprises de médias sociaux ont investi des sommes considérables pour éliminer les faux utilisateurs et les bots au cours des dernières années. Au début de la pandémie de covid-19, alors que les équipes adoptaient la vidéoconférence pour le travail à distance, de nombreuses entreprises ont constaté de visu la nécessité de définir des paramètres de sécurité autour des réunions virtuelles.